Принадлежащая Google компания Mandiant, специализирующаяся на кибербезопасности, опубликовала доклад о серии кибератак группы хакеров из ГРУ, известной как Sandworm или APT44. Еще в 2017 году The Insider доказал связь с ГРУ другой хакерской группировкой — Fancy bear (APT28), она основывалась на военнослужащих из в/ч 26165 и стояла за многими громкими атаками (например, за взломом почты Хиллари Клинтон, Бундестага и предвыборного штаба Эммануэля Макрона). Что же касается Sandworm, то эту группу принято ассоциировать с другой воинской частью ГРУ — в/ч 74455. И если Fancy Bear в основном использовала фишинговые атаки для получения информации, то в арсенале Sandworm также атаки на объекты критической инфраструктуры разных стран и военные объекты НАТО.

Как показала Mandiant в своем докладе, эта группа, среди прочего, ответственна за многочисленные кибератаки на энергетическую и телекоммуникационную инфраструктуру Украины и множество атак, связанных со шпионажем в разных регионах мира, в том числе против журналистов и членов правительств.

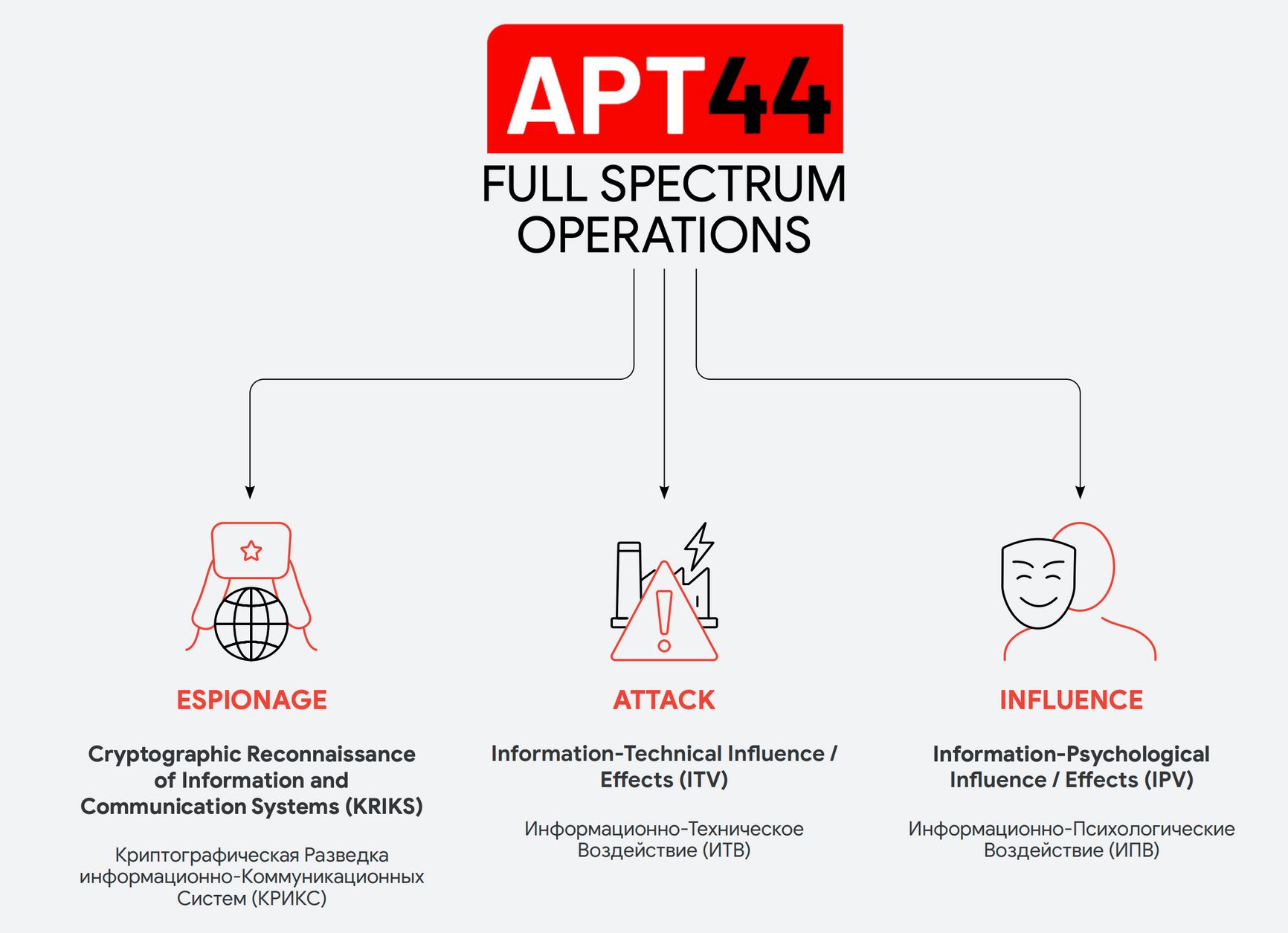

Согласно отчету Mandiant, гэрэушные хакеры APT44 ведут работу сразу по трем направлениям: шпионаж, информационно-техническое воздействие (то есть выведение из строя инфраструктурных объектов, например, электростанций или операторов связи) и информационно-психологическое воздействие. Основное внимание их сфокусировано на действиях в Украине. В частности, в октябре 2022 года атака хакеров на электростанцию в одном из регионов Украины привела к отключению электричества. Одновременно этот же регион подвергся ракетным обстрелам со стороны России.

Направления деятельности хакеров ГРУ

Иллюстрация: Mandiant

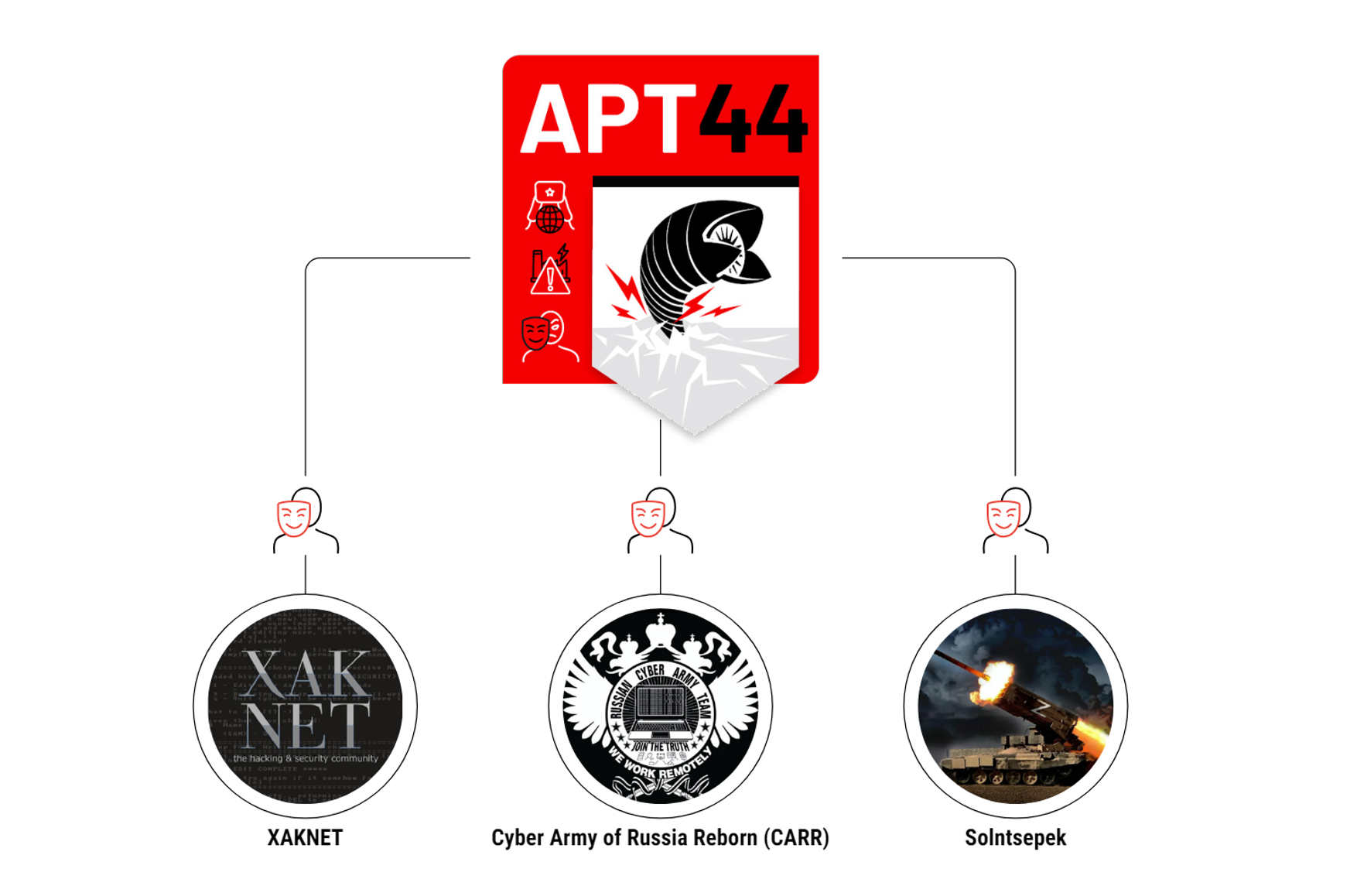

Военные под видом активистов взламывают электростанции

С начала полномасштабного вторжения России в Украину в 2022 году в Telegram появилось множество каналов, авторы которых выдают себя за пророссийские группы «хактивистов», то есть хакеров-активистов, мотивированных какими-то идейными соображениями. Самыми громкими и известными из них стали Killnet и XakNet. The Insider рассказывал о деятельности Killnet в 2023 году. Тогда некоторые собеседники издания связывали успех Killnet со знакомством с членами псевдохактивистской группировки XakNet, которая, предположительно, имела контакты в ГРУ. Mandiant обнаружил, что гэрэушники из APT44 напрямую связаны как с группировкой XakNet, так и с двумя другими группами: Telegram-каналом «Народная CyberАрмия» (ранее известный как CyberArmyofRussia) и «Солнцепек». Эксперты считают, что эти каналы используются для информационно-психологического воздействия, а также для слива данных, полученных в результате операций ГРУ.

The Insider рассказывал, как XakNet выдавал себя за авторов атаки на государственные ресурсы Украины 23 февраля 2022 года — буквально за несколько часов до начала военных действий. Утечки данных, которые публиковала группировка, вероятно, были в действительности получены в результате атаки хакеров ГРУ на государственную IT-инфраструктуру Украины за месяц до начала активных боевых действий.

В результате анализа аккаунтов, связанных с «Народной CyberАрмией» Mandiant пришла к выводу, что хакеры ГРУ могут «направлять» группировку и «влиять на ее публикации на различных платформах». В частности, эксперты заметили, что во время одной из атак вирусом-вайпером UNC3810 в октябре 2022 года «Народная CyberАрмия» сообщила об атаке на полчаса раньше, чем атака реально началась. Так как специалисты знали, когда действительно происходила атака, они смогли установить, что в Telegram-канале «хактивистов» информацию о ее успехе опубликовали еще до ее начала. Вероятно, речь идет об атаке на государственную службу занятости Украины.

Из-за такого сотрудничества с ГРУ «Народная CyberАрмия» смогла присвоить себе несколько атак на инфраструктурные объекты — в частности, в январе 2024 года в канале было опубликовано видео с панелью управления заводом сточных вод в Польше и водоснабжением городка Абернати в Техасе, которые якобы взломала «CyberАрмия». В США подтвердили факт атаки. В марте канал также опубликовал видео панели управления гидроэнергетическим объектом во Франции. «Получили доступ к АСУ платины и немного спустили уровень воды, остановили генерацию электроэнергии», — радостно сообщили члены «CyberАрмии» (орфография сохранена).

Маловероятно, что «CyberАрмия» могла играть хоть сколь-нибудь существенную роль в этих атаках — их компетенции ограничиваются возможностью устроить кратковременный DDOS какого-то сайта, в то время как доступ к объекту инфрастуктуры — пусть даже такому второстепенному, как небольшая провинциальная электростанция — требует уже некоторых профессиональных навыков.

Скриншот из видео, опубликованного «Народной CyberАрмией» в марте 2024 года

Канал «Солцнепек», изначально созданный для публикации личных данных украинских военнослужащих, как считает Mandiant, после ребрендинга в 2023 году также стал каналом, через который ГРУ «сливает» данные, полученные в результате своих взломов. Для иллюзии вирусности публикации «Народной CyberАрмии», «Солнцепека» и XakNet репостит большая сетка Telegram-каналов, также созданная после начала полномасштабного вторжения России в Украину, — в частности, как отмечает Mandiant, канал «Джокер ДНР». По информации The Insider, «Джокер ДНР» был связан с владельцами сетки каналов Killnet до ее ребрендинга в начале 2024 года.

ГРУ против журналистов

Аналитики также считают хакеров ГРУ ответственными за атаки на журналистов, правозащитников и международные организации, которые ведут расследования о деятельности правительства России. Например, они атаковали Организацию по запрещению химического оружия (ОЗХО), которая участвовала в расследовании отравлений «Новичком». Mandiant указывает, что в декабре 2023 — январе 2024 года ГРУ пыталось взломать несколько коллективов журналистов, в частности Bellingcat. Для этого хакеры использовали фишинговые рассылки.

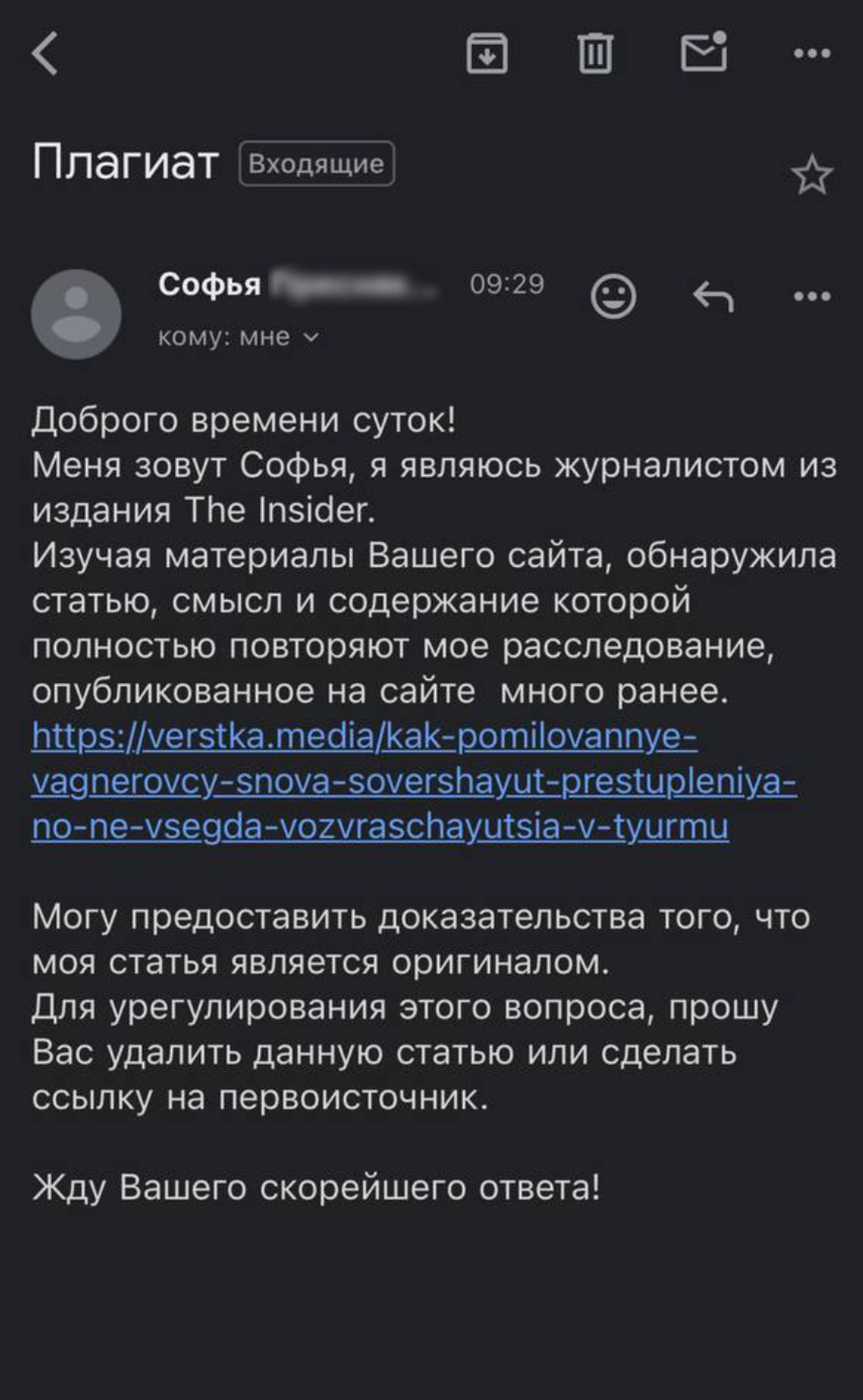

Bellingcat получал рассылку якобы от лица Агентства США по международному развитию (USAID). В январе 2024 года российские журналисты получали однотипные фишинговые письма — якобы от коллег из других изданий, которые жаловались, что их материал был скопирован без ссылки. Так, например, изданию «Вёрстка» пришло фишинговое письмо, якобы отправленное возмущенной сотрудницей The Insider.

«Медуза» также сообщала о беспрецедентной атаке на свою инфраструктуру в начале 2024 года и попытки взломать журналистов.

По мнению экспертов Mandiant, в центре внимания гэрэушных хакеров из APT44 будет оставаться Украина, но при этом стоит ожидать от них новых попыток вмешательства в выборы и влияния на мировые политические процессы в целом.